Tappetino per mouse da gioco Maschera per smiley e pianto Maschera da scrivania Tappetino per mouse con bordo cucito : Amazon.it: Informatica

Sfondi : maschera, neon, cibernetica, informatica, gli hacker, l'hacking, digitale, galleria d'arte, rosso, buio, computer, sicurezza, Fantasy art, fuorilegge, penale, fotografia, game logo, fari a LED, armatura leggera, Platinum Conception Wallpapers ...

Differenza tra mascheramento e offuscamento dei dati in informatica | Informatica e Ingegneria Online

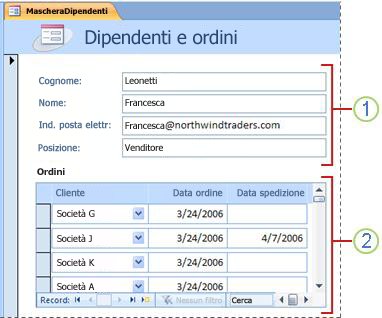

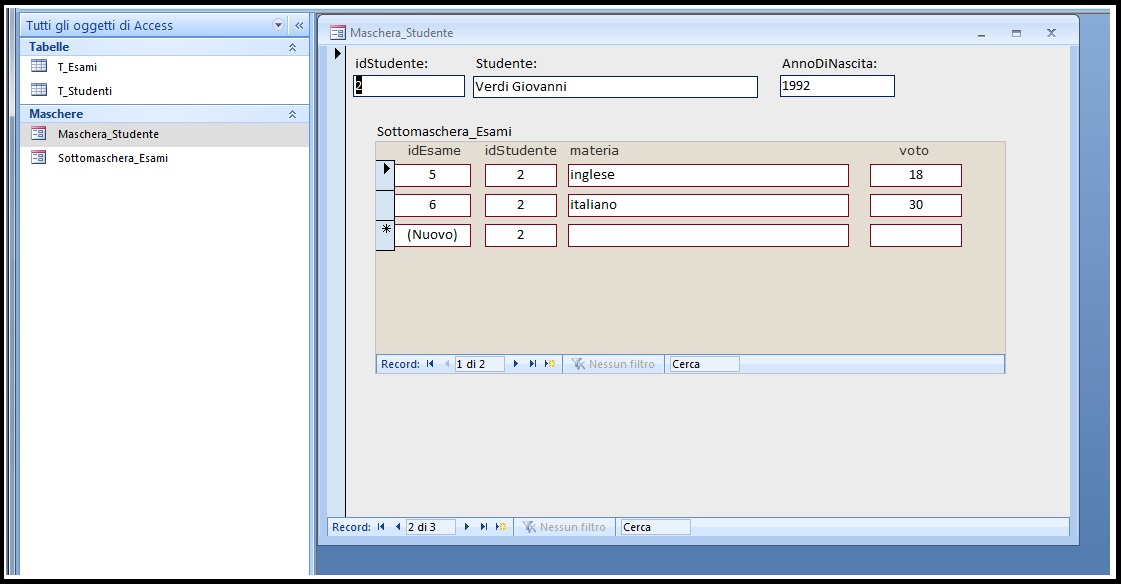

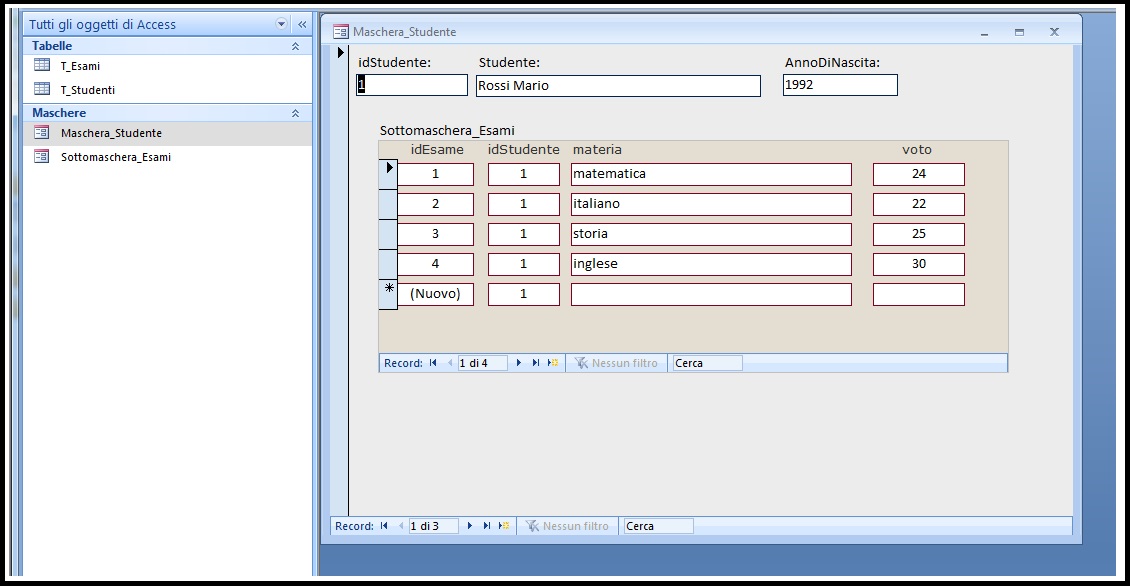

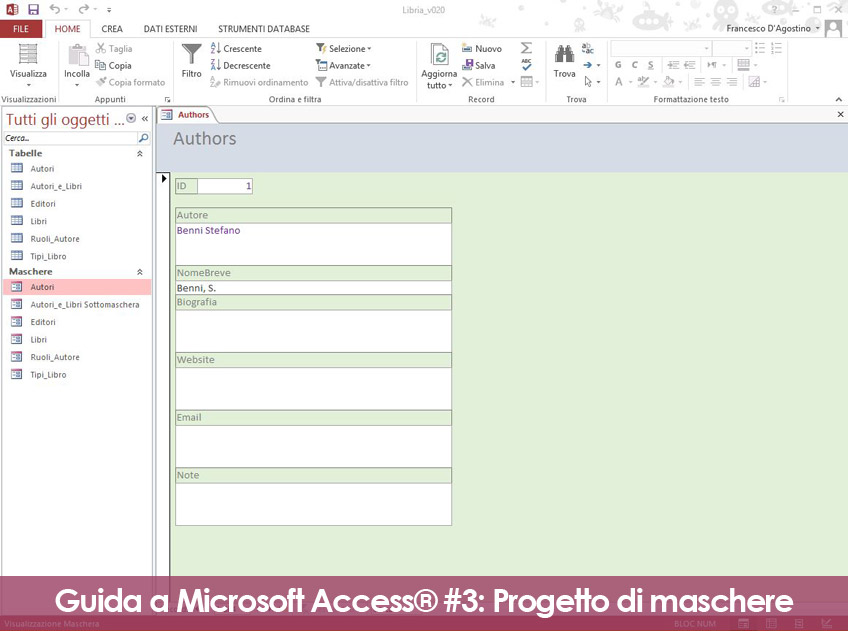

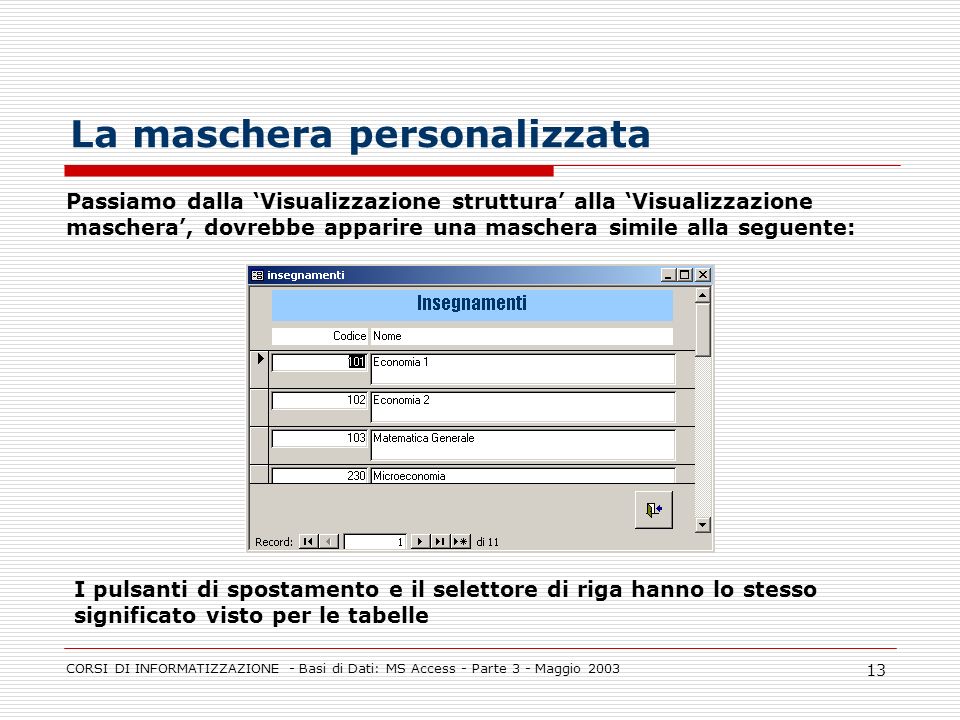

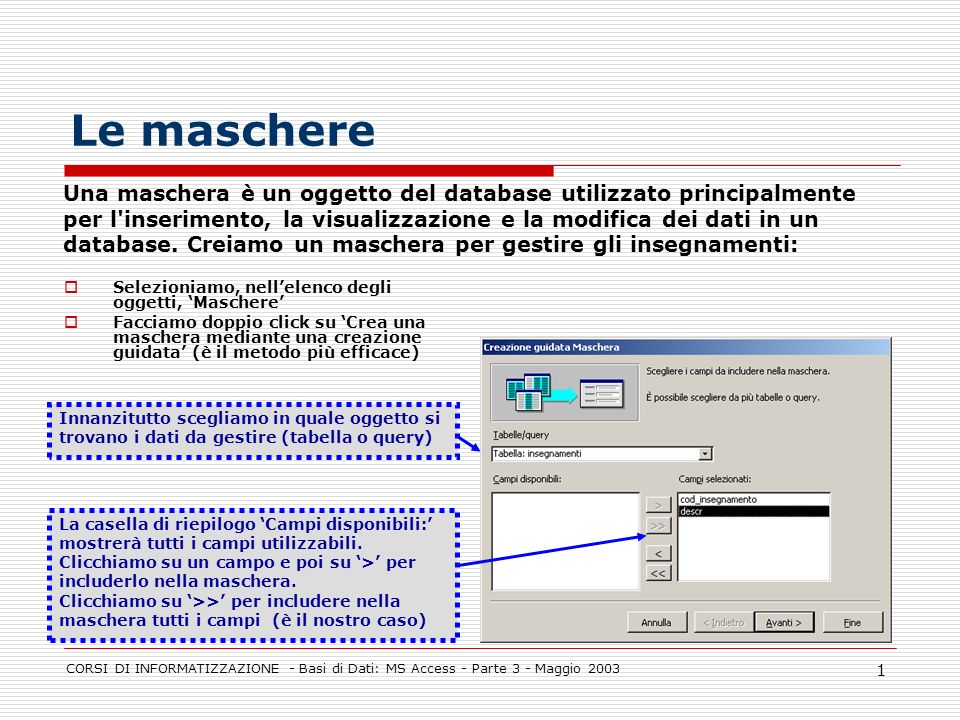

Le maschere Una maschera è un oggetto del database utilizzato principalmente per l'inserimento, la visualizzazione e la modifica dei dati in un database. - ppt scaricare

Hacker Informatico Anonimo In Maschera Bianca E Felpa Con Cappuccio Hacker In Possesso Di Carta Di Credito E Utilizzando Lo Smartphone Concetto Di Criminalità Informatica Ladro Di Dati Attacco Su Internet Darknet

Tappetini per mouse Bianco Antico nero Pechino Tradizionale cinese Opera Opera Maschera Viso rosso Tappetino per mouse asiatico per notebook, computer desktop Tappetini per mouse, forniture per uffici : Amazon.it: Informatica

TeraFox - Assistenza Vendita Riparazione - Informatica Telefonia Mobile Elettronica riparazione in sede

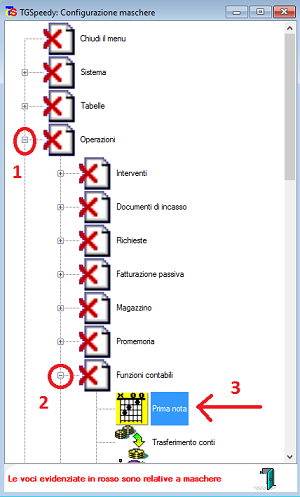

TGSpeedy by SIRIO Informatica s.a.s. > Come fare per ... > Ambiente di lavoro > Gestione Maschere Configurate

Le maschere Una maschera è un oggetto del database utilizzato principalmente per l'inserimento, la visualizzazione e la modifica dei dati in un database. - ppt scaricare

USB Pubblico Impiego - INPS: Maschere da somaro davanti alla sede centrale dell'INPS per dire no alle pagelline. Da Tridico parole di chiusura, anche su vigilanza e informatica

Hacker Informatico Anonimo In Maschera Bianca E Felpa Con Cappuccio Faccia Oscurata Scura Ladro Di Dati